VPC(Virtual Private Cloud)

- AWS 계정 전용 논리적 가상 네트워크, 서브넷, 라우팅테이블, 네트워크Gateway 등 가상 네트워크 환경

- AWS는 기본 VPC제공: 서브넷, 인터넷 Gateway 등 기본 구성

- VPC 주요 기능

- 서브넷(CIDR블록): VPC 네트워크 범위를 CIDR로 정하고, 이를 더 작은 서브넷으로 나누어 사용

- 서브넷 마스크: 네트워크 범위 계산하는 값(CIDR는 서브넷 마스크의 표기법 중 하나)

- 가용영역(AZ): 서브넷이 구축된 물리적인 장소

- 인터넷 Gateway(IGW): 인터넷에서 서브넷으로 접속이 필요한 경우 사용(VPC당 1개)

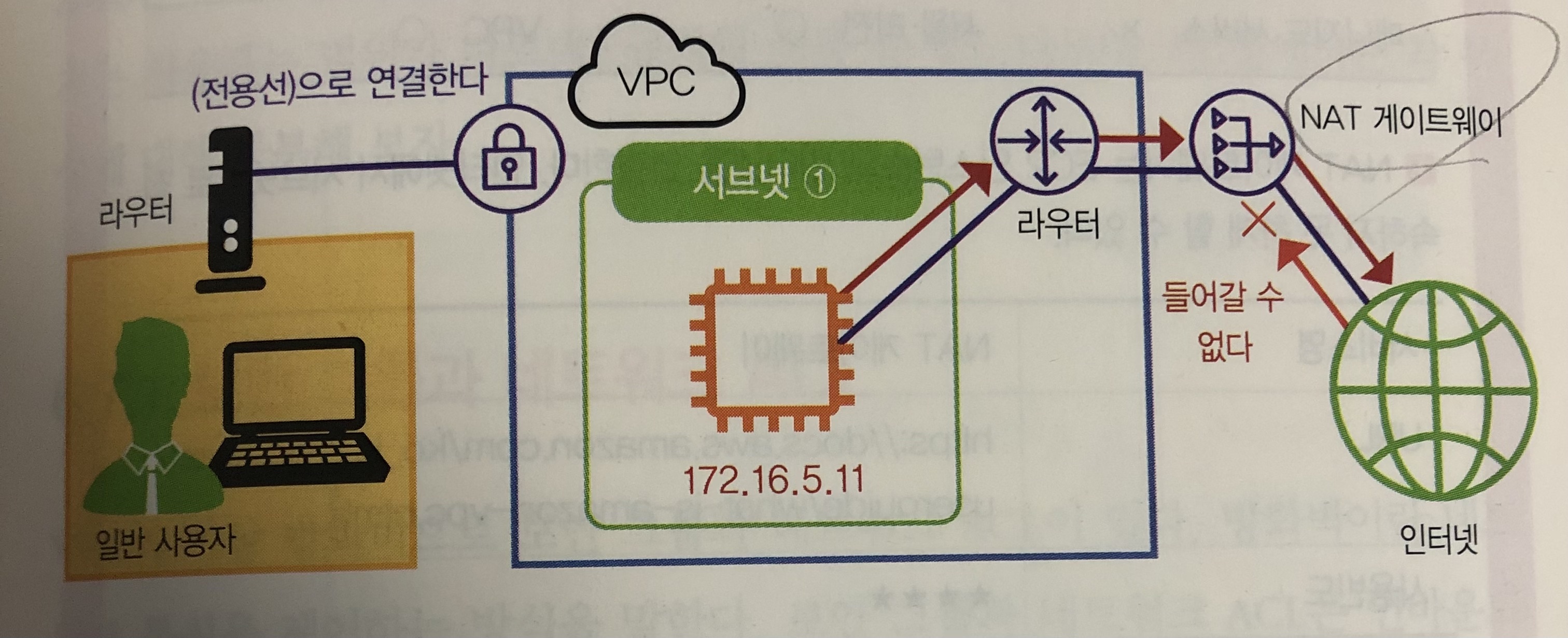

- NAT Gateway: 서브넷에서 인터넷 접속 시 필요(인터넷에서 서브넷으로는 접속 불가)

- Elastic IP: 고정 PublicIP주소, 사용가능한 IP개수 제한있음, 이를 절약하기 위해 NAT 사용

- Routing: 어떤 데이터를 어디로 보낼지 설정, 인터넷Gateway와 라우팅 설정으로 VPC가 인터넷에 접속.

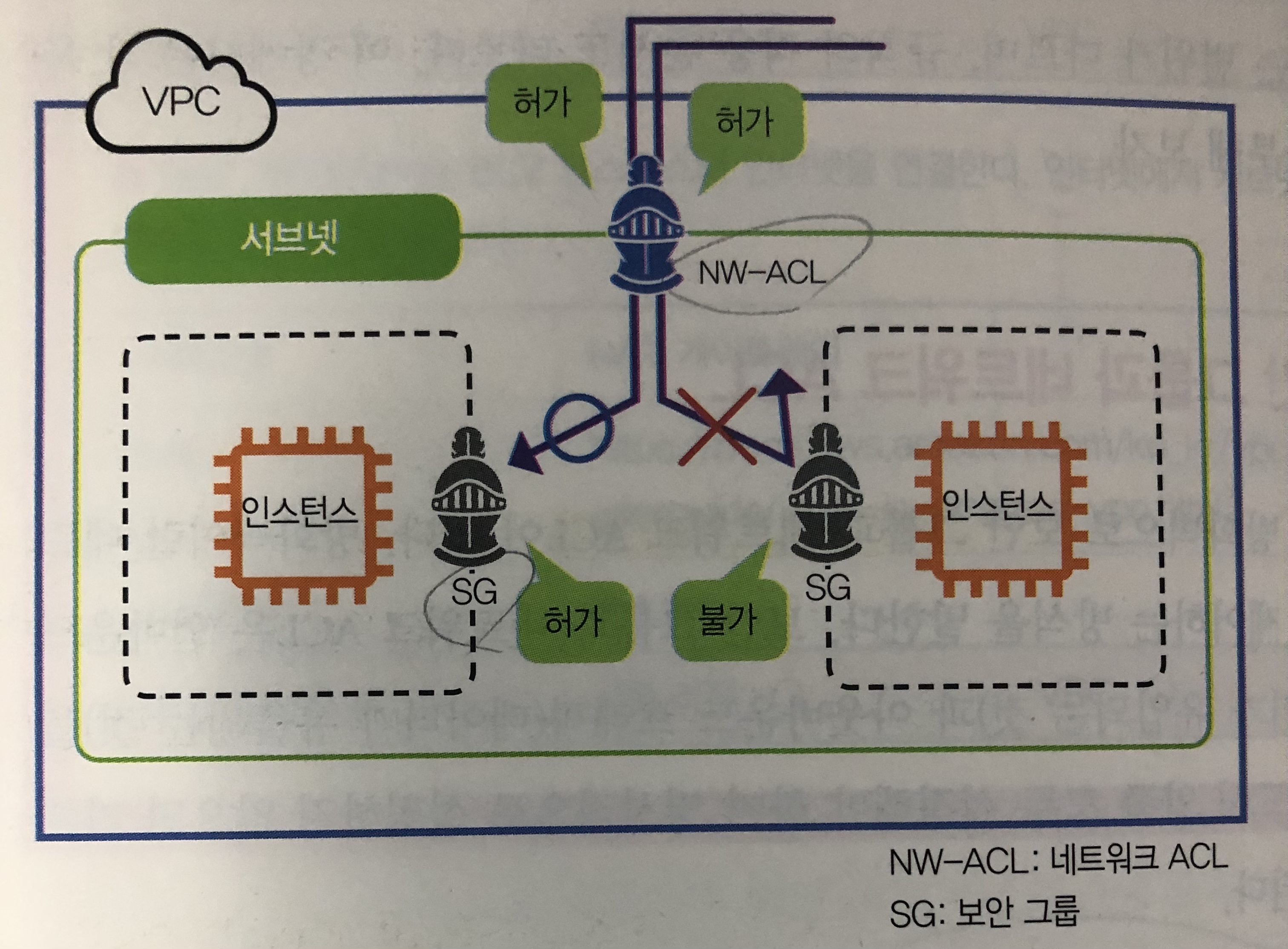

서브넷끼리는 라우팅없이 통신 가능 - 보안그룹(SG): 인스턴스 단위의 가상 방화벽('거부'가 기본 설정)

- 네트워크ACL: 서브넷 단위의 가상 방화벽

네트워크 기본

- CIDR는 IP의 개수를 나타냄(ex. /24=256개, /20=4096개)

- 2의 '32-네트워크 길이' 제곱하면 계산 됨(ex. /24 = 2⁸ = 256개 )

- 네트워크 클래스

- A클래스: /8~/15(13만~1677만개), 10.0.0.0~10.255.255.255 IP범위

- B클래스: /16~/23(512~65536개), 172.16.0.0~172.31.255.255 IP범위

- C클래스: /24~/32(1~256개), 192.168.0.0 ~ 192.168.255.255 IP범위

- AWS 기본 VPC는 /16(B클래스)로 설정, 서브넷은 /20(4096개)으로 구성(직접 VPC구성 시 참조하면 될 듯)

- 서브넷의 1~4번째 IP와 마지막 IP주소는 AWS에 예약된 주소로 사용 불가능

- IP마스커레이드(NAPT: NetworkAddressPortTranslation): 사설IP주소를 공인IP로 변환하여 외부 접속(외부->내부는 불가능, 공인 IP 1개), [AWS의 NatGateway]

- NAT(NetworkAddressTranslation): 내부<->외부 접속 가능(공인IP 여러개, 사설IP여러개 다:다 설정), [AWS의 인터넷Gateway]

보안(Security)설정

| 항목 | 보안 그룹(SG) | 네트워크 ACL |

| 설정 범위 | 인스턴스 단위(최대 5개 보안그룹 설정 가능) | 서브넷 단위 설정 |

| 규칙 | 규칙 "허용"만 가능 | 규칙 "허용", "거부" 가능 |

| 규칙적용 순서 | 모든 규칙을 확인하여 허용 여부 결정 | 순서대로 규칙을 처리 |

| 기본 설정 값 | Inbound: 거부(필요 시 허용설정) Outboud: 허용 |

Inbound: 허용 Outboud: 허용 |

| 적용 | 인스턴스 보안그룹 추가 필요 | 연결된 서브넷의 모든 인스턴스에 자동 적용 |

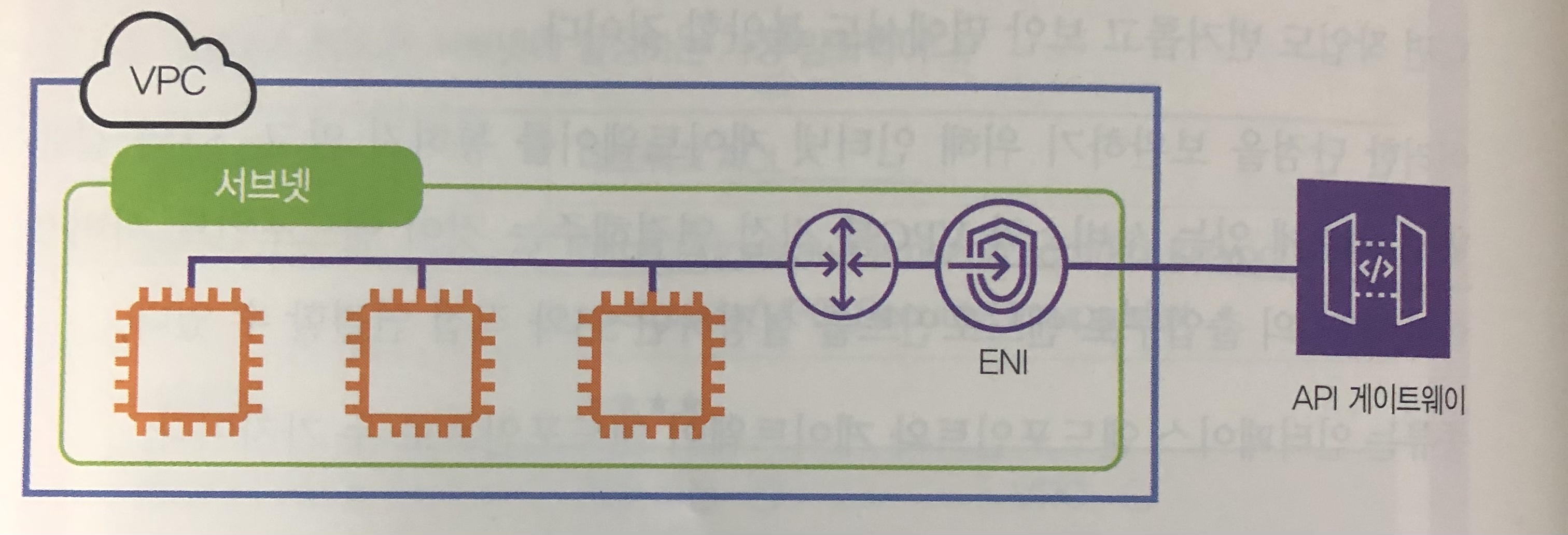

VPC Endpoint

- VPC 내부에서 VPC 외부로 접속하기 위해 인터넷(IGW)을 통하지 않고 S3, DynamoDB(VPC 외부 서비스)등 서비스와 VPC를 직접 연결해주는 서비스

- Interface 엔드포인트

- 사설IP를 가진 네트워크 인터페이스(ENI, Elastic Network Interface)를 구성하여 각 서비스와 연결

- PrivateLink 방식 사용으로 AWS외 타사 서비스가 PrivateLink를 지원하면 사용 가능

- Gateway Endpoint

- 라우팅 테이블로 설정

- S3, DynamoDB 연결 방식

VPC 연결

- VPC Peering: 2개의 VPC간의 연결, 서로 다른 리전간 연결 가능

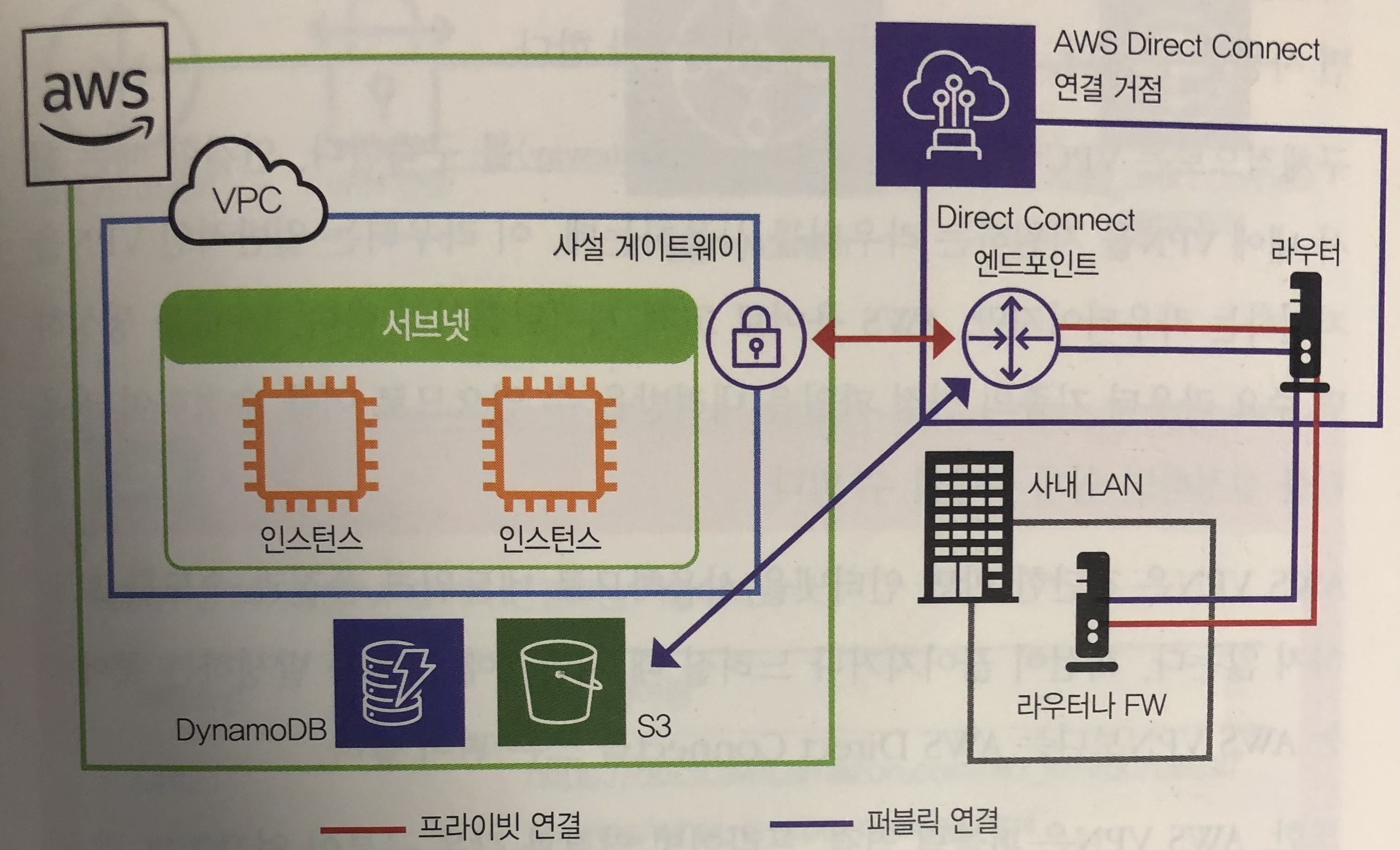

- Direct Connect

- AWS VPC,VPC외부서비스 등과 다른 네트워크를 전용선으로 연결하는 서비스

- 전용선에 접속하기 때문에 회선공사 및 라우터 설치 필요. AWS 파트너사가 제공하는 Direct Connect 공유설비 사용도 가능

- VPC는 Private연결, VPC외부서비스(S3 등)는 Public연결

- VPN

- 'VPG'(Virtual Private Gateway) 및 '고객Gateway' 구성을 통해 사용

- VPC만 접속 가능, VPC를 지원하지 않는 서비스 접속 시 VPC연결 후 해당 서비스로 연결

- Transit Gateway(TG)

- VPC, 온프레미스, 다른 AWS계정 등을 하나로 묶어 서로 연결하는 '접속점'을 제공하는 서비스

- 네트워크 여러개를 중앙거점으로 집약하여 통신 경로를 통합적으로 처리

'개발 > AWS' 카테고리의 다른 글

| AWS 네트워크 기본 구성 1 - VPC, Subnet, IGW, NAT, ACL (0) | 2022.01.21 |

|---|---|

| EC2 Java 설치 및 JAVA_HOME 설정 (0) | 2022.01.21 |

| AWS - S3 개념 (0) | 2022.01.19 |

| AWS - EC2 기본 (0) | 2022.01.16 |

| AWS 로드발란서(ELB) 특징 및 종류 (0) | 2021.12.28 |

댓글